【導讀】在移動終端、汽車、物聯網與工業等廣泛的市場中,開發人員一直在積極尋求一種精密的測距技術,來實現精準的室內與室外定位。幸運的是,UWB在近期經過“改造”,成為精確、安全的實時定位技術,優于Wi-Fi、藍牙和GPS等無線技術。

超寬帶技術能夠實時處理環境信息,如位置、移動及其與UWB設備間的距離,這些信息已精確到幾厘米,這為系統增添了空間感知能力,從而將推動一系列激動人心的新應用的開發。為了解UWB的潛力,請務必考慮UWB在測量飛行時間、到達角、尤其是其安全屬性方面的獨有特點。

基于UWB的汽車應用

更加智能的智能鑰匙

在2019年下半年,汽車制造商紛紛推出計劃,實施基于UWB的無鑰匙汽車門禁,并將探索UWB支持的新用例,如車內乘客檢測、自動代客泊車、自動泊車、停車場進入和免下車支付等。 對于即將到來的UWB浪潮,其中一個備受期待的用例是通過智能手機實現無鑰匙門禁(PKE)。

通過PKE,您可以在不使用機械鑰匙的情況下解鎖和啟動汽車。遙控鑰匙裝在您的口袋或錢包中,當進入解鎖車門的適當范圍內時,遙控鑰匙會被“喚醒”。進入汽車后,系統會檢測到遙控鑰匙,以激活點火啟動按鈕。

PKE遙控鑰匙深受汽車制造商的歡迎,因為它們能夠提供極大的便利性,并且備受客戶期待。此外,如果使用遙控鑰匙,轉向柱將不再需要笨重的鎖芯,這減輕了汽車重量,降低了發生碰撞時膝蓋受傷的風險。消費者對這一技術也十分青睞,因為無需尋找或撥動機械鑰匙來開鎖、啟動或鎖車,生活變得更加方便了。遺憾的是,如今許多遙控鑰匙也成了竊賊的目標,他們使用現成可用的廉價入侵設備來檢測汽車的喚醒信號,然后將該信號重定向至鑰匙以便喚醒鑰匙,使其強制發出不必要的開鎖信號。這就是我們所熟知的中繼攻擊。

中繼攻擊之所以成為可能,是因為現在有一些遙控鑰匙利用信號強度——不是時間戳——來檢測何時車主距離汽車兩米內。攻擊通常由兩個人完成,一個人在鑰匙附近,另一個人在汽車附近。當您走出汽車,比如前往購物商場、咖啡廳或餐廳,或者如果您在家,而您的車鑰匙靠近玄關或窗戶,第一個竊賊會盡量接近鑰匙,發出您汽車所發送的同類型查詢來檢測鑰匙。如果您的鑰匙響應查詢,表示其在范圍內,第一個竊賊會捕捉響應信號,然后將該信號發送(或中繼)給等候在汽車旁的第二個竊賊。然后,第二個竊賊使用捕捉到的響應信號欺騙汽車解鎖并啟動(圖1)。

圖1:中繼攻擊復制信號并使用該信號開鎖(來源:恩智浦)

通過為PKE遙控鑰匙和智能手機門禁添加UWB,ToF計算能夠有效地防止中繼攻擊。竊賊檢索的任何信號都標記有時間戳,指示信號是在范圍以外的某個地方生成的。當信號到達汽車時,計算得出的行程時間會顯示發出信號的點過于遠,無法開門。拿著午后場電影票的影迷無法進入深夜秀場,因為電影票上顯示的時間是錯誤的而且已過期,同樣,盜版的UWB信號不會讓竊賊進入汽車,因為信號顯示的時間是錯誤的,從本質上來說已過期。

1 UWB的起源與現狀

1960年代,人們首次開發出UWB,將其用于雷達應用。后來,該技術經過調整,用作正交頻分復用(OFDM)技術,并在IEEE.15.3中標準化為速度高達480 Mbps的超高數據速率傳輸技術。在這個容量方面,該技術與WiFi直接競爭,但WiFi很快使其數據傳輸功能相形見絀,使得UWB在數據傳輸用例中退居二線。

基于脈沖無線電技術,UWB的下一個角色則成功得多。如IEEE 802.15.4a中指定的,它使用2ns脈沖來測量飛行時間和到達角的值。 不久后,其安全功能通過IEEE 802.15.4z中指定的擴展得到增強(在PHY/RF級別),這使其成為獨特的安全精密測距和感應技術。

使用智能手機作為智能鑰匙來進入和啟動汽車的想法極具吸引力,因此,汽車和智能手機行業的領先企業紛紛積極參與,在802.15.4z標準中定義安全機制。UWB為何能夠以如此高的精度處理這么重要的用例?讓我們來探索一下該技術的背景和環境。

2 什么使UWB成為與眾不同?

與大多數無線技術不同,超寬帶(UWB)通過脈沖無線電工作。它在寬頻帶上使用一系列脈沖,因此有時也被稱為IR-UWB或脈沖無線電UWB。相比之下:衛星、Wi-Fi和藍牙在窄頻帶上使用調制正弦波來傳輸信息。

UWB脈沖具有多個重要特點。首先,它們陡而窄,看起來像尖峰一樣,即使是在嘈雜的通道環境中,也很容易識別。此外,與WiFi或BLE等其他技術相比,對于ToF測距,UWB脈沖更適合密集多徑環境。由于主信號路徑旁的對象會引起反射或中斷,通過多個路徑到達接收器的無線電信號在IR-UWB系統里很容易與主信號區分開來。但這件事在窄帶系統里卻非常耗時和困難。

UWB在無線電頻譜的其他部分工作,遠離聚集在2.4 GHz周圍的繁忙ISM頻段。用于定位和測距的UWB脈沖在6.5和8 GHz之間的頻率范圍內工作,不會干擾頻譜其他頻段發生的無線傳輸。這意味著UWB能夠與現在最流行的無線形式共存,包括衛星導航、Wi-Fi和藍牙。

在典型功率級工作時,距離最長可達10米左右。但如果使用較高功率脈沖,UWB的距離甚至可達200米。UWB通信還可以傳輸數據,其中UWB數據包的有效載荷部分以大約7 Mbps的速率發送數據,并且可以繼續加速,最高可達32 Mbps。

現在,UWB使用調制脈沖序列,持續時間為2ns,非常短。脈沖間距可以相同,也可以不同。脈沖重復頻率(PRF)從每秒數十萬脈沖到每秒數十億脈沖不等。通常支持的PRF是62.4 MHz和/或124.8 MHz,分別稱為PRF64和PRF128。UWB的調制技術包括脈沖位置調制和二進制相移鍵控。

定義脈沖重復頻率

● 脈沖發射器在開與關之間切換,以特定速率(PRT或PRF)提供峰值功率(Ppeak)。

● 最大距離與發射器輸出功率直接相關。系統發射的能量越多,目標檢測距離將越大。

3 飛行時間(ToF)的計算

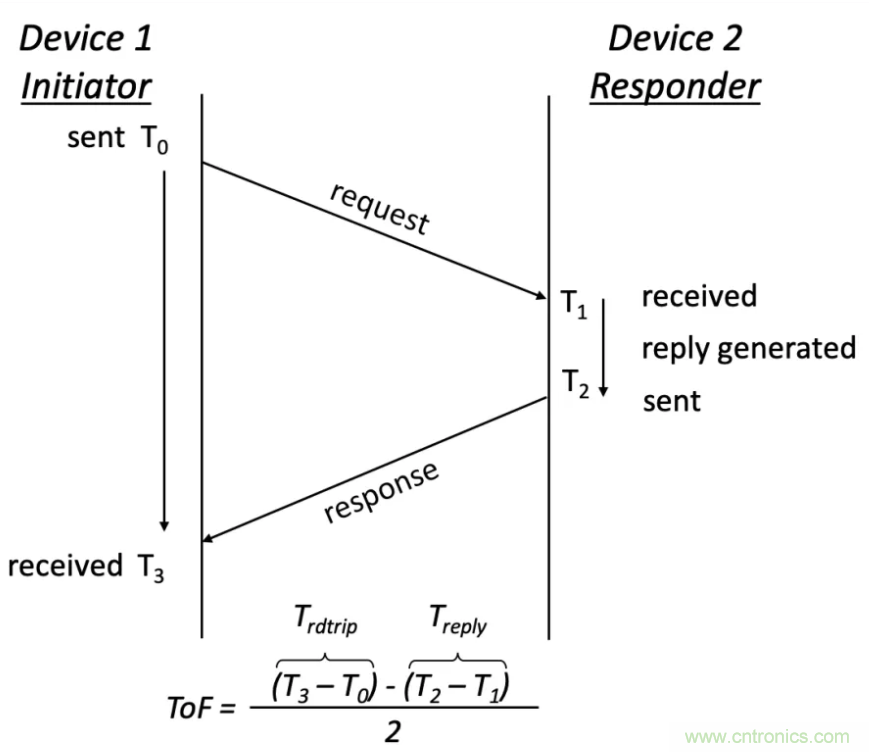

在科學和軍事應用中,確定兩點(或兩個設備)間水平距離的過程被稱為測距。飛行時間(ToF)是測距的一種形式,使用信號行程時間來計算距離。圖2提供了ToF計算在配備UWB的兩臺設備中如何工作的基本描述。

圖2:UWB的飛行時間計算,其中設備1是控制器,設備2是受控器(來源:恩智浦)

為了計算飛行時間(ToF),我們測量信號從到達點傳輸到B點所花費的時間。我們選取消息往返時間的往返讀數,這包括設備2中的處理時間。然后減去處理時間,再除以2,便可得出ToF。為了確定在傳輸過程中覆蓋了多少地面,將ToF乘以光速即可。

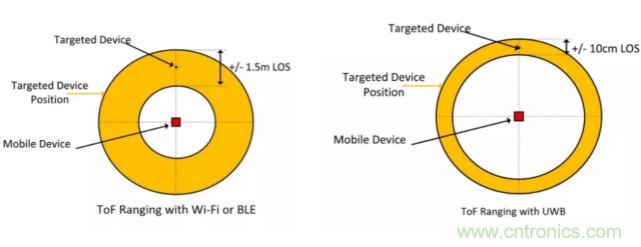

由于UWB的高帶寬(500 MHz),脈沖寬度為納秒級,這提高了精度。與使用窄帶收發器的WiFi和BLE不同,ToF和測距的精度限于約+/-1m至+/-5m,而UWB可精確到+/-10cm以內。

由于UWB信號明顯不同且易于讀取,即便在多通道環境中也是如此,因此當脈沖離開和到達時,信號更容易識別,且高度確定。UWB能夠以超高的傳輸速率準確跟蹤脈沖——在短突發時間內發送大量脈沖——因此即使距離非常短,也可以進行細粒度ToF計算。

調制正弦波在使用Wi-Fi或藍牙確定位置時會出現,其多通道分量只能以復雜的方式分離。這也就是Wi-Fi和藍牙為何努力提供精度低于1米的準確測量值的部分原因。

圖3對UWB ToF計算與Wi-Fi和藍牙的ToF計算進行了比較。

圖3:通過Wi-Fi和BLE與通過UWB進行的ToF測距(來源:恩智浦)

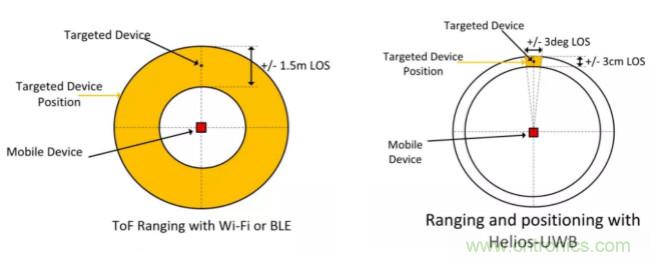

4 可選的到達角(AoA)計算

請務必注意,ToF計算確定的是徑向距離,而不是方向。也就是說,ToF計算告訴設備1其與設備2之間的距離,但不告訴設備2的方向——前、后、左、右、東、南、西還是北。所以ToF圖是一個圓圈:如果ToF計算表明設備2與設備1之間的距離為15 cm,則以設備1為圓心,用卷尺在每個方向測量15 cm,以此方式形成一個圓圈,設備2可以在該圓圈中的任意位置。若要通過第二次測量的方式,使用兩個距離圓圈的交集來確定位置,則需要額外的設備。

因此,要完善UWB技術的討論,我們應該考慮另一個方面,也就是當前非汽車應用的一個重要因素:到達角(AoA)。到達角可幫助確定設備2在該圓圈中的哪個位置。為了計算AoA,設備1需要配備一組小心放置的專用天線,這組天線僅用于AoA測量。并非所有UWB解決方案都包含額外天線,但包含額外天線的UWB能夠精確到幾厘米以內(圖4)。

圖4:ToF測距與AoA生成高準確度(來源:恩智浦)

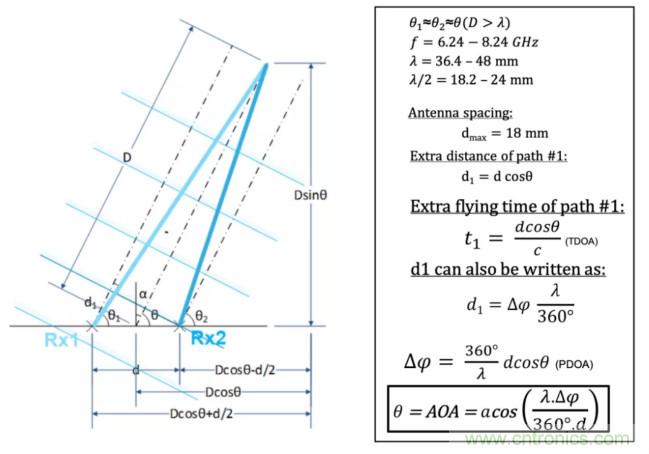

AoA計算是單獨進行的,與ToF計算不同,但二者具有相似性:它們都以脈沖定時開始。在AoA陣列中的每個天線,接收到的每個信號的到達時間與相位存在微小但可辨別的差異。記錄每個信號的到達時間與相位,然后用于類似三角測量的幾何計算中,從而確定信號來自哪里。

圖5中左圖以設備1上的兩個AoA天線Rx1和Rx2為例。與Rx2相比,從設備2發出的信號需要更長時間才能到達Rx1,這表示Rx1、Rx2和信號原點組成的三角形向右傾斜,指示信號來自設備1的東北方向。

與Rx2相比,從設備2傳輸到設備1的信號需要更長時間才能到達Rx1。圖5中右圖顯示的AoA計算使用到達時間和天線間距來確定每個傳入信號的角度,并繪制由Rx1、Rx2和設備2組成的三角形。在本例中,該三角形中Rx1的邊較長,并指向右邊,這表示設備2在設備1的右邊。

圖5(左):設備1上兩個AoA天線Rx1和Rx2的示例;

圖5(右):AoA計算使用到達時間和天線間距來確定每個傳入信號的角度(來源:恩智浦)

5 UWB如何管理安全性?

UWB中增添的其中一個重要特性是物理層(PHY)中用于收發數據包的額外部分,這作為即將推出的802.15.4z規范的一部分進行定義。該新特性以恩智浦開發和推薦的一項技術為基礎,稱為擾頻時間戳序列(STS)。新特性增添了加密、隨機數生成和其他技術,使得外部攻擊者更難訪問或操控UWB通信。

6 保護ToF計算

飛行時間計算很容易受到距離操控的影響。如果您可以干擾時間戳或計算的其他方面,就可以使您看起來比實際更近。在特定應用中,如安全訪問,這會欺騙系統認為授權用戶在旁邊(但實際上并沒有)并觸發開鎖(其實不應開鎖),這是個嚴重的問題。

針對測距的原始UWB標準802.15.4a已發布十多年,對安全性的重視已經跟不上現在的發展。在測試4a標準時,研究人員發現,外部攻擊者能夠以超過99%的概率將測量的距離減少多達140米。對這一特定漏洞的擔憂促使人們開始修訂4z標準。

具體想法是,通過為PHY數據包添加加密密鑰和數字隨機性,阻止ToF相關數據可訪問或可預測。這有助于抵御使用原始UWB PHY的確定性和可預測性質來操控距離讀數的各種外部攻擊,包括Cicada工具、Preamble注入和早檢測/晚連接(EDLC)攻擊。更新后的方法能夠提供盡可能最好的保護,避免遭到以操控距離測量值為目標的暴力攻擊。

▲本文作者為恩智浦UWB解決方案產品管理總監Rias Al-Kadi和恩智浦汽車UWB產品營銷經理Christoph Zorn博士。

推薦閱讀: