【導讀】在過去十年里,數(shù)據(jù)中心一直是黑客攻擊的焦點,他們利用各種技術竊取敏感數(shù)據(jù)。網(wǎng)絡安全態(tài)勢不斷演變,以應對最新的威脅,因此保持與時俱進對于緩解安全風險和趨勢至關重要。僅在 2023 年,數(shù)據(jù)中心環(huán)境中的多個網(wǎng)絡安全領域就有可能產(chǎn)生重要影響。

——量子計算轉變了我們在處理暴力攻擊數(shù)據(jù)時的現(xiàn)有知識和準備情況。

為什么網(wǎng)絡安全應當是 2023 年的頭等大事?

在過去十年里,數(shù)據(jù)中心一直是黑客攻擊的焦點,他們利用各種技術竊取敏感數(shù)據(jù)。網(wǎng)絡安全態(tài)勢不斷演變,以應對最新的威脅,因此保持與時俱進對于緩解安全風險和趨勢至關重要。僅在 2023 年,數(shù)據(jù)中心環(huán)境中的多個網(wǎng)絡安全領域就有可能產(chǎn)生重要影響。

這聽起來有些奇怪,但其中一個威脅是網(wǎng)絡安全專家的短缺或過度供給,這最終會導致每個人都精疲力竭。雖然這本身不會造成網(wǎng)絡安全風險,但卻極大增加了數(shù)據(jù)中心的管理難度。這也可能促使將更多數(shù)據(jù)轉移到云端,在云端,公司需要應對的攻擊范圍會縮小。這意味著,與在傳統(tǒng)數(shù)據(jù)中心工作的情況不同,此時維護安全環(huán)境需要的網(wǎng)絡安全專家更少。

根據(jù) IBM 的說法,盡管勒索軟件在過去一年有所減少,但它仍然是一個切實的威脅。這便會引發(fā)一個問題:勒索軟件的減少到底是因為企業(yè)加強了防御,還是因為黑客找到了更簡單的方法來削弱安全防護?無論如何,數(shù)據(jù)中心都會在防御投資方面多管齊下,其中包括服務器的強大端點安全、基于網(wǎng)絡的勒索軟件監(jiān)控和反網(wǎng)絡釣魚解決方案。最后,勒索軟件的減少并不意味著企業(yè)可以放松安全工作,而是應該繼續(xù)保持嚴峻的態(tài)勢來應對高威脅。

為此,威脅分析師發(fā)現(xiàn)黑客越來越善于規(guī)避傳統(tǒng)的安全措施。一些網(wǎng)絡罪犯將目光投向MFA(多因素身份驗證)和 EDR(端點檢測和響應)技術來規(guī)避安全措施。物理數(shù)據(jù)中心的安全威脅也是過去十年里不斷增加的一個大問題。例如,一些攻擊者可能無法通過數(shù)字方式攻入系統(tǒng),因此他們將目標定為侵入 HVAC 系統(tǒng)、電源和其他關鍵系統(tǒng)。另外,還存在員工物理竊取硬盤驅動器、U 盤和其他組件以出售給第三方或用于獲取其他數(shù)據(jù)的情況。

接下來是暴力攻擊,當其他一切手段都用盡時,黑客會利用這類攻擊來攻入系統(tǒng)以獲取數(shù)據(jù)。攻擊方法是通過提交大量密碼和密碼短語,并希望其中之一最終會授予訪問權限。攻擊者可以采用多種技術進行暴力破解;然而,根據(jù)所采用的加密方式,大多數(shù)技術需要大量時間才能完成,這可能是幾小時、幾天、幾周甚至幾個月。

暴力攻擊的工作原理是通過計算每種可能的密碼組合。隨著密碼強度的提高,破解密碼所需的時間呈指數(shù)級增長。作為對比,雖然如今的算法可以利用 128 到 256 位的高強度密鑰,但美國的出口管制卻一般限制為 56 位的對稱密鑰長度。密鑰越長,暴力破解密碼所需的時間就越久。因此,從理論上講,如果黑客試圖用暴力破解方法攻破一個采用 AES-128加密的密鑰,即使利用當今最強大的硬件,也需要約 10 億年才能破解。

DWave 的芯片是一種采用 128 量子位超導絕熱量子優(yōu)化處理器的量子芯片。

但是,假如我們生活在后量子計算時代呢?對流行的密碼技術進行暴力攻擊需要多長時間?雖然我們可能還有十到二十年才能擁有能夠輕松破解當今諸多密碼技術的量子計算機,但現(xiàn)在就必須啟動規(guī)劃過程。為什么?因為量子計算改變了處理暴力攻擊或密鑰猜測計算的現(xiàn)狀。與當今依靠 0 和 1 來處理數(shù)據(jù)的計算機不同,量子計算機利用量子位(量子比特)來發(fā)揮量子力學的作用。盡管量子位在利用雙態(tài)系統(tǒng)處理數(shù)據(jù)方面與傳統(tǒng)處理器類似,但它們也可以存在于這兩種狀態(tài)的疊加態(tài),并且同時使用兩種值來處理信息。新系統(tǒng)正處于開發(fā)階段,其目標是利用量子計算機所涉及的物理原理來實現(xiàn)特殊算法(例如舒爾算法),從而顯著縮短找到密鑰的時間。

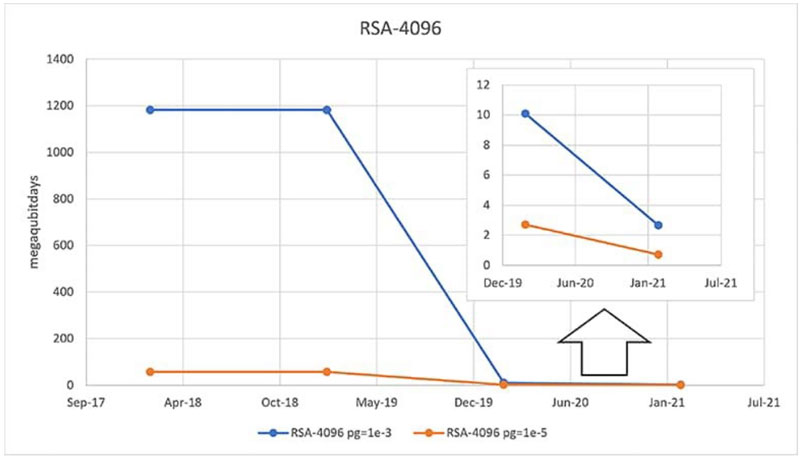

量子計算機可能會破壞和影響網(wǎng)絡安全領域的多個行業(yè),包括消除非對稱加密。例如,在最近發(fā)布的一份報告中,根據(jù)全球風險研究所(GRI)的數(shù)據(jù),使用理論上的 1 兆量子位計算機破解 RSA-4096 的時間不到三天,而使用傳統(tǒng)計算技術則幾乎無法破解。盡管離實現(xiàn)1 兆量子位計算機還有很長的路要走,但所需的資源和時間正在迅速減少,與此同時,我們看到量子計算的發(fā)展速度也在不斷加快。

鑒于一些公司目前正在尋求減輕對安全性的影響的方法,政府、企業(yè)和網(wǎng)絡安全專家了解量子計算的工作原理并開始研發(fā)保護數(shù)據(jù)免受未經(jīng)授權侵入的保護措施至關重要。像Prescouter 這樣的預測機構已經(jīng)概括了企業(yè)可以利用的一些網(wǎng)絡安全解決方案,包括風險管理的開發(fā)和利用量子計算本身來降低任何風險。

量子計算機的誕生,雖不至于要等待數(shù)十年,但仍需若干年時間,屆時只有最具實力的組織和政府才能承擔得起并運用這種前沿技術。與此同時,對抗量子計算優(yōu)勢的計算機、服務器和互聯(lián)網(wǎng)標準需要數(shù)年的時間來構筑、實施、測試和部署。之后,這些系統(tǒng)將繼續(xù)投入使用多年。此外,一旦技術可行,就可以獲取、存儲并在之后解密有價值的數(shù)據(jù)。

如今,專業(yè)人員必須在成本、性能和安全性三者之間尋找平衡點,因為密鑰尺寸越大,意味著處理時間也會更長。我們需要采用基于 NIST 的最新美國國家商用安全算法套件 2(CNSA 2.0)抗量子標準,并且在選擇合適的用例和實施時間線時運用智能決策,以此推動組織的發(fā)展并保障其安全。對于組織來說,如 Microchip 這樣的企業(yè)所擁有的專家至關重要,因為他們能幫助評估目前需要采用的協(xié)議,并指導如何有效應對未來可能面臨的安全威脅。

(作者:Microchip Technology Inc. Kyle Gaede)

免責聲明:本文為轉載文章,轉載此文目的在于傳遞更多信息,版權歸原作者所有。本文所用視頻、圖片、文字如涉及作品版權問題,請聯(lián)系小編進行處理。

推薦閱讀: